Ad oggi ancora milioni di persone in tutto il mondo stanno lavorando da remoto per far fronte all’emergenza della pandemia. Per molti, lo smartworking è una situazione che probabilmente diventerà permanente. Le aziende hanno risposto a questa necessità ampliando l’uso delle VPN per fornire l’accesso remoto ai propri dipendenti.

Le aziende devono, però, considerare anche la sicurezza delle VPN e se il loro uso estensivo comporta rischi per l’organizzazione. È necessario prendere in considerazione alternative di utilizzo a lungo termine a causa dei guasti delle VPN per quanto riguarda la sicurezza dell’accesso remoto.

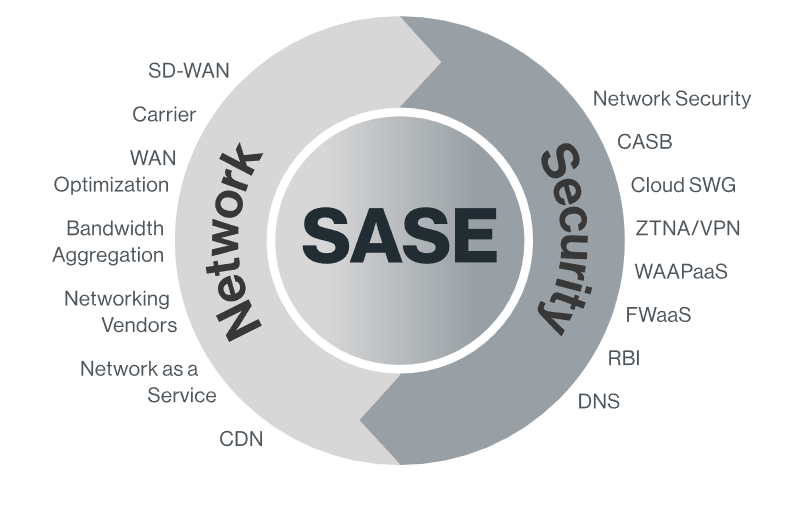

Un’alternativa importante sono le piattaforme Secure Access Service Edge (SASE) con Zero Trust Network Access (ZTNA) integrato che alleviano i pericoli per la sicurezza e altri svantaggi della VPN.

Accesso remoto ad alto rischio con le VPN

Le VPN forniscono una sicurezza minima con la crittografia del traffico e una semplice autenticazione dell’utente. Senza forti misure di sicurezza, presentano numerose aree di rischio:

Autorizzazioni senza limitazione

Le VPN non forniscono un accesso utente a risorse specifiche. Quando si lavora in remoto tramite VPN, è possibile accedere alla rete tramite un pool comune di indirizzi IP assegnati dalla VPN, ciò consente agli utenti di avere accesso anche a risorse non autorizzate sulla rete.

Garanzie di autenticazione

Le VPN forniscono un’autenticazione degli utenti piuttosto semplice, ma è essenziale un’autenticazione più forte. Senza ulteriori garanzie di autenticazione, ad esempio l’autenticazione a più fattori o la verifica con un sistema di directory aziendale o un server di autenticazione RADIUS, un utente malintenzionato può utilizzare credenziali rubate ed ottenere un ampio accesso alla rete.

Rischio di diffusione di malware

Non vi è alcun controllo sulla sicurezza del dispositivo di connessione, che potrebbe consentire l’ingresso di malware nella rete.

Lo stack di sicurezza non raggiunge le abitazioni degli utenti

Le aziende hanno creato uno stack completo di soluzioni di sicurezza nelle loro sedi centrali e filiali ma questa sicurezza non si estende alle abitazioni degli utenti. Per mantenere una sicurezza adeguata, il traffico deve essere instradato attraverso uno stack di sicurezza al capolinea della VPN sulla rete.

Single point of failure

Per le aziende che supportano un’ampia forza lavoro remota che si connette tramite VPN, esiste un rischio elevato di interruzione dell’attività se una VPN si guasta, ad esempio a causa di un attacco DoS.

Vulnerabilità VPN note

Le aziende sono responsabili del monitoraggio delle vulnerabilità, dell’aggiornamento e dell’applicazione di patch ai dispositivi, se necessario. Difetti gravi che non vengono corretti possono mettere a rischio le organizzazioni. Ad esempio, nel marzo 2020, è stato riferito che gli hacker iraniani stavano sfruttando le vulnerabilità VPN per installare backdoor nelle reti aziendali e governative. La campagna di attacco ha preso di mira diversi marchi VPN ad alto profilo.

Le VPN aumentano la complessità della rete

L’aggiunta di una o più VPN al data center per la gestione e la configurazione aumenta la complessità della gestione della rete, che potrebbe in definitiva portare a maggiori vulnerabilità di sicurezza.

Visibilità limitata sulle VPN dal reparto IT

Il reparto IT non ha visibilità sui dispositivi esterni all’azienda. L’esperienza dell’utente soffre quando si verificano problemi e nessuno conosce la causa principale.

Il tunneling diviso offre opportunità di attacco

Per alleviare i limiti di capacità della VPN, le organizzazioni a volte utilizzano il tunneling diviso, una configurazione dell’architettura di rete in cui il traffico è diretto da un client VPN alla rete aziendale e anche attraverso un gateway per il collegamento con Internet. È possibile accedere contemporaneamente ad Internet ed alla rete aziendale. Ciò, tuttavia, offre l’opportunità di compromettere il computer remoto e utilizzarlo per ottenere l’accesso alla rete interna ai malintenzionati.

Altri svantaggi delle VPN

Oltre ai problemi di sicurezza, le VPN presentano altri inconvenienti che le rendono inadatte alla connettività di accesso remoto a lungo termine. Ad esempio, un’appliance ha la capacità di supportare un numero limitato di utenti simultanei.

Normalmente questo non è un problema quando le aziende hanno il 10% o meno di dipendenti che lavorano da remoto, ma quando la percentuale è molto più alta, la capacità VPN può essere rapidamente superata.

Ciò richiede l’implementazione di più dispositivi e/o più grandi, aumentando notevolmente i costi e i requisiti di gestione. Le aziende utilizzano soluzioni alternative come lo split tunneling per affrontare la mancanza di scalabilità, che può ridurre la visibilità e la sicurezza del traffico.

Una soluzione a lungo termine

Le VPN non sono più l’unica (o migliore) scelta per l’accesso remoto aziendale. La Gartner’s Market Guide for Zero Trust Network Access (ZTNA) prevede che entro il 2023 il 60% delle aziende eliminerà gradualmente la VPN e utilizzerà invece ZTNA.

Il principale fattore trainante dell’adozione di ZTNA è la forma mutevole dei perimetri della rete aziendale. I carichi di lavoro cloud, il lavoro da casa, i dispositivi mobili e le risorse di rete locali devono essere presi in considerazione e le soluzioni puntuali, come le appliance VPN, non sono lo strumento giusto per il lavoro.

Il vantaggio principale di ZTNA è il controllo su chi ottiene e mantiene l’accesso alla rete, a quali risorse specifiche e da quali dispositivi dell’utente finale. L’accesso è concesso in base ai privilegi minimi in base alle politiche di sicurezza.

Ma Zero Trust è solo una parte di una soluzione di accesso remoto: ci sono prestazioni e problemi di sicurezza che non vengono affrontati dalle offerte standalone ZTNA. Ad esempio, tutto il traffico deve ancora essere sottoposto a un’ispezione di sicurezza prima di procedere verso la sua destinazione. È qui che avere ZTNA completamente integrato in una soluzione Secure Access Service Edge (SASE) è più vantaggioso.

Le aziende che sfruttano un’architettura di rete SASE ricevono i vantaggi di ZTNA, oltre ad una suite completa di soluzioni di rete e sicurezza convergenti, semplici da gestire e altamente scalabili. La soluzione Cato SASE fornisce tutto questo in una piattaforma cloud-native.

La soluzione SASE di Cato consente agli utenti remoti, tramite un accesso client o browser clientless, di accedere a tutte le applicazioni aziendali, tramite una connessione sicura ed ottimizzata. Cato Cloud, un servizio cloud-native globale, può ospitare un numero qualsiasi di utenti senza implementare un’infrastruttura VPN dedicata.

I lavoratori remoti si connettono al Cato PoP più vicino – ci sono più di 60 PoP in tutto il mondo – e il loro traffico viene instradato in modo ottimale attraverso la dorsale privata globale di Cato verso applicazioni on-premise o cloud. I servizi di sicurezza di Cato proteggono gli utenti remoti dalle minacce e applicano il controllo dell’accesso alle applicazioni.

In breve, la piattaforma Cato SASE rende facile e veloce fornire un accesso ottimizzato ed altamente sicuro a tutti i lavoratori remoti. Per ulteriori informazioni su come supportare la tua forza lavoro remota, visita la nostra pagina dedicata Secure Access Service Edge – Cato Networks