UserLock è un programma che permette l’implementazione dell’MFA nell’ambiente Windows; nello specifico, con Windows Server, si integra bene con il servizio Active Directory in modo da fornire un controllo efficace sugli accessi degli utenti.

Per rispettare le norme contenute nel GDPR, le aziende devono proteggere i dati riservati da accessi non autorizzati. Nonostante Active Directory permetta una configurazione molto granulare, parametri come i criteri di accesso possono essere difficili da configurare, in particolare per realtà lavorative con competenze IT limitate.

Un importante elemento di differenziazione di UserLock rispetto altri programmi è che si integra con AD e non richiede modifiche al suo schema. Inoltre, permette di controllare gli accessi simultanei agli account utente.

UserLock: installazione

UserLock richiede per funzionare Windows Server 2008 o versioni successive; per il test ci siamo avvalsi di un sistema Windows Server 2019. Il processo di installazione è stato rapido, coadiuvato da una corposa documentazione online. Per esigenze di ridondanza, UserLock può essere installato su un altro host come server di backup, utile in caso di guasto del server primario.

I primi passi riguardo la console amministrativa di UserLock consistono nell’avvio di una procedura guidata che aiuta a dichiarare il server AD e a configurare un account di servizio con accesso amministrativo a tutti i computer protetti. Successivamente, la distribuzione ai client dell’agente che può essere impostata su automatica oppure è possibile eseguirla manualmente selezionando i computer di AD dal riquadro Distribuzione agente.

È necessario qualche intervento preparatorio in quanto i client Windows richiedono che il servizio di registro remoto e la condivisione di file e stampanti siano abilitati. Una volta selezionato un computer protetto dall’agente, compare un menu a discesa dal quale posso scegliere varie opzioni, per esempio riavviare, spegnere o riattivare il client.

UserLock: dettagli di protezione

UserLock avvia il controllo di tutte le sessioni non appena l’agente viene installato, in modo da poter passare direttamente alla creazione di account protetti. È possibile applicare regole e restrizioni agli account utente e amministratore di AD, ai gruppi e alle unità organizzative ed è possibile creare account temporanei a tempo limitato per eventuali ospiti.

Le regole sono estremamente versatili: è possibile impostare le regole di sessione simultanea, ossia potremo definire il numero di workstation a cui un utente può accedere simultaneamente e applicare restrizioni alle sessioni RDP, wireless / VPN e IIS. Inoltre, è possibile limitare gli utenti a specifici computer AD e intervalli di indirizzi IP, limitare l’accesso con periodi di tempo, impostare la durata delle sessioni.

Le regole forniscono controlli granulari in quanto possono essere applicate a livello di gruppo AD (per una protezione generale di base di utenti in caso di realtà di grandi dimensioni) e aumentate con regole utente individuali (che hanno la precedenza).

UserLock: controlli utente

Durante il test abbiamo riscontrato che UserLock funzionava molto bene: a differenza di Criteri di gruppo, le regole entrano in vigore immediatamente dopo essere state applicate. Ad esempio, abbiamo impostato i limiti di sessioni simultanee di workstation su più utenti, e quando questi hanno provato ad accedere ad altri computer, superando i loro limiti, hanno ricevuto un popup che li avverte che tale operazione non era consentita.

Inoltre, gli utenti hanno anche ricevuto avvisi nell’istante in cui altri dipendenti hanno tentato di accedere da altre postazioni con le proprie credenziali. Gli amministratori di UserLock possono interagire con le sessioni selezionate, selezionandole nella console e disconnettendo gli utenti, bloccando le workstation e ripristinandole.

Molto interessante la funzione di blocco che consente di bloccare istantaneamente un utente e impedirgli di riconnettersi a qualsiasi sistema mentre si analizzano le sue attività.

UserLock: console web e reportistica

La console UserLock fornisce una visualizzazione in tempo reale di tutte le azioni con la pagina principale che mostra i grafici a torta della sessione, del computer e dell’attività dell’agente. Con IIS in esecuzione sull’host UserLock, con i suoi componenti della console Web installati, potremo visualizzare l’attività in remoto da un browser.

Alcune attività di configurazione non possono essere eseguite dall’interfaccia web, ma abbiamo riscontrato che il livello di dettaglio dell’attività era superiore a quello della console principale. Sono inoltre incluse le versioni per tablet e dispositivi mobili: è possibile visualizzare tutte le attività della sessione, le statistiche storiche della sessione e le azioni di blocco applicate agli utenti selezionati. Il reporting è fatto bene, tanto da soddisfare la conformità al GDPR. Dalla console principale sono disponibili le funzionalità per la generazione di rapporti su uno o tutti i tipi di sessione per periodi di tempo, utenti e gruppi selezionati.

Sono disponibili rapporti dettagliati per le attività di accesso e disconnessione, accessi negati da AD e UserLock, accessi non riusciti e cronologia delle sessioni simultanee. Tali log possono essere programmati per essere eseguiti a intervalli regolari o attivati da un evento e possono essere esportati in una gamma di formati quali PDF, XLS, CSV e HTML.

Test di UserLock – prerequisiti

- Il servizio “Registro di sistema remoto” deve essere abilitato e avviato nei client protetti da UserLock.

- Il servizio UserLock è configurato per l’accesso per impostazione predefinita come account “Servizio di rete”. Per alcune operazioni, il servizio UserLock deve essere rappresentanto con un account con privilegi amministrativi nei computer di destinazione. Sul server quindi verificare Local Security Policy – Local Policies – User Rights Assignment – Log on as a service (qui controllare che l’utente sia inserito nel gruppo)

- Il protocollo “Microsoft File and Printer Sharing” (SMB TCP 445) deve essere autorizzato in entrambi i modi tra il server UserLock e i computer protetti da UserLock.

- L’impersonation account richiesto da UserLock deve avere accesso amministrativo sul client in modo da poter installare l’agent.

Installazione

Dopo aver scaricato il file di installazione, Eseguire l’eseguibile sul server host per avviare il processo di installazione. Scegli “Inglese” come lingua preferita e fai clic su “OK”.

Clicca su “Avanti” nella pagina “Benvenuto”.

Leggere e accettare il Contratto di Licenza e fare clic su “Next”.

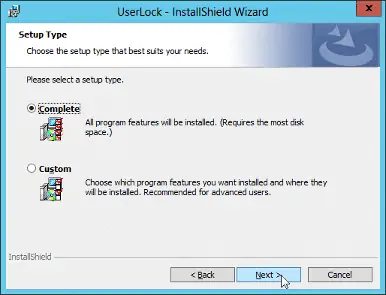

Lasciare su “Complete” il tipo di installazione e fare clic su “Next”.

Clicca su “Install” per avviare il processo.

Una volta completata l’installazione di UserLock, fare clic su “Finish”.

Un messaggio popup chiederà se si desidera installare la seconda console fornito assieme a UserLock. Si tratta di una console Web accessibile tramite un browser che consente di gestire l’applicazione da qualsiasi punto della rete. Questo è facoltativo e può essere installata in un secondo momento.

Se si fa clic su “Sì”, verranno automaticamente verificati i requisiti per l’installazione di questa console Web e verrà aperta una nuova finestra per installarla. Dopo l’installazione della console Web o se si fa clic su ‘”No”, verrà aperta la Configurazione guidata per configurare la configurazione UserLock. Clicca su “Next”.

Essendo la prima installazione dell’applicazione, lasciare selezionato “Server primario” e fare clic su “Next”.

Selezionare il dominio per la quale UserLock monitorerà gli accessi. È possibile monitorare l’intero dominio o selezionare unità organizzative specifiche. Clicca su “Next”.

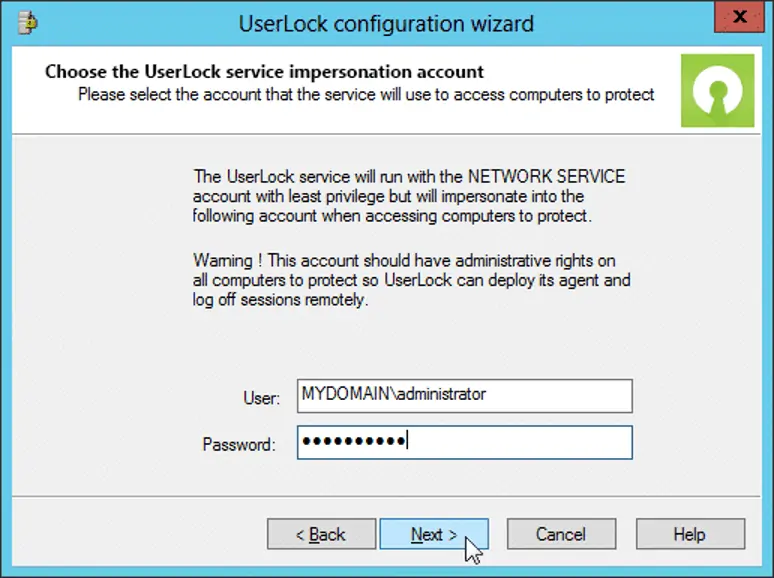

Per eseguire l’installazione degli agenti sui vari client, le interazioni remote con sessioni e computer, UserLock deve possedere un account con privilegi amministrativi nei computer protetti. Specificare quindi un account amministratore che può essere utilizzato in questi casi specifici e fare clic su “Avanti”.

La configurazione del server UserLock è completa. Fare clic su “Finish” per aprire la console UserLock.

Passaggio successivo

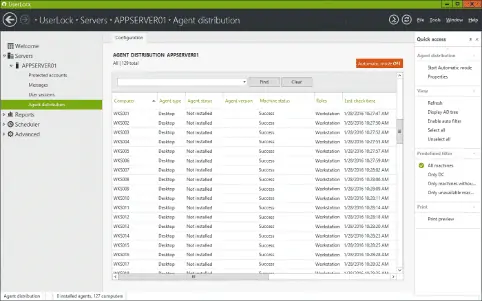

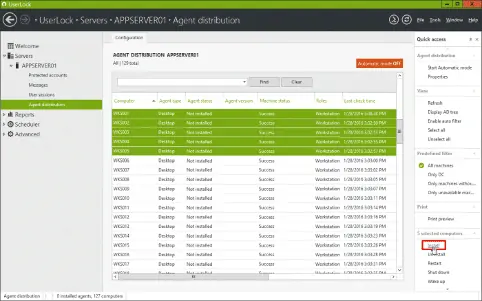

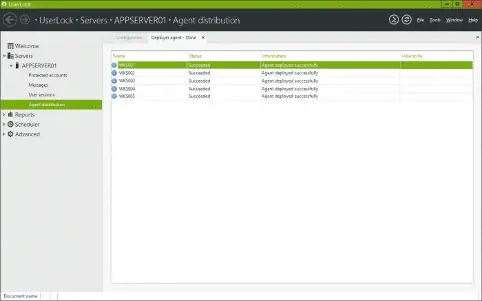

Il passaggio successivo consiste nel distribuire l’agente UserLock nei computer a cui si desidera proteggere l’accesso in rete. Selezionare “Agent distribution” nel menu a sinistra per aprire la visualizzazione distribuzione agente.

Nella visualizzazione verranno visualizzati tutti i computer rilevati nell’area di rete che UserLock deve monitorare. Selezionare le macchine desiderate, quindi cliccare su “Install” nel pannello visualizzato a destra.

Nella finestra centrale verrà aperta una nuova scheda per visualizzare lo stato e i risultati del processo di distribuzione.

Aggiungere gli utenti da proteggere

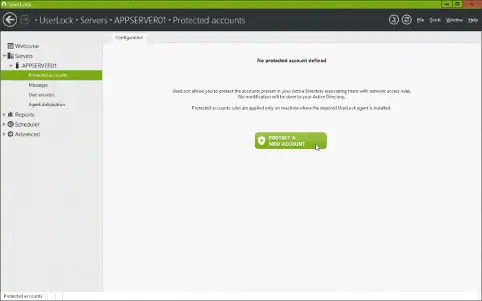

Cliccare su “Protected accounts” nel menu a sinistra. Quando non è stato ancora creato alcun account protetto, il sistema offre l’opportunità di farlo. Clicca sul pulsante “Protect a new account”.

Nel caso sia presente già un account protetto, in questa visualizzazione viene visualizzato un elenco. Nel menu a destra è possibile avviare azioni per gli account protetti. Cliccare sul pulsante “Protect a new account”.

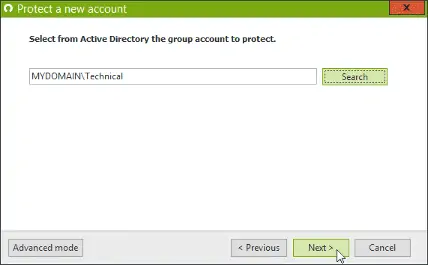

Per impostazione predefinita, viene aperta una procedura guidata per guidare l’utente nella definizione dell’account da proteggere. Selezionare Utente o Gruppo.

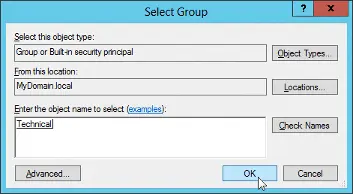

Se si conosce il nome esatto dell’account utente/ gruppo, è possibile digitarlo direttamente e fare clic su “Next”. In caso contrario, fare clic su “Cerca” per avviare la ricerca di Active Directory.

Se la ricerca trova l’utente/gruppo esatto, inserirà il suo nome. In caso contrario, verrà visualizzato un elenco da cui è possibile selezionare il gruppo desiderato. Una volta selezionato l’utente/gruppo, fare clic su “OK” per tornare alla procedura guidata.

L’utente/Il gruppo è stato selezionato. Clicca su “Avanti”.

Fare clic su “Finish” per convalidare la definizione dell’account protetto.

Configurare l’MFA tramite Google Authenticator

Importante: l’ora del server e l’ora dello smartphone devono essere sincronizzate; Installare l’app Google Authenticator sullo smartphone. Selezionare l’utente nel menu “protected users” a destra; Nella sezione “Multifactor authentication” impostare nella prima casella “Abilitato” (abilita l’autenticazione a più fattori per questo account), quindi su connection types impostare “All” e poco sotto selezionare “At every logon” (l’autenticazione a più fattori sarà necessaria ad ogni accesso su una workstation) e convalidare con “OK”.

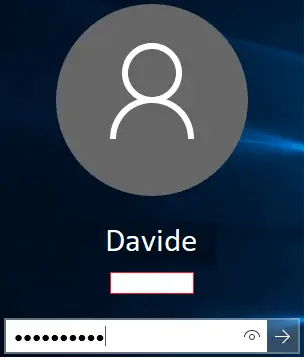

Eseguire il login sul client

apparirà questo popup

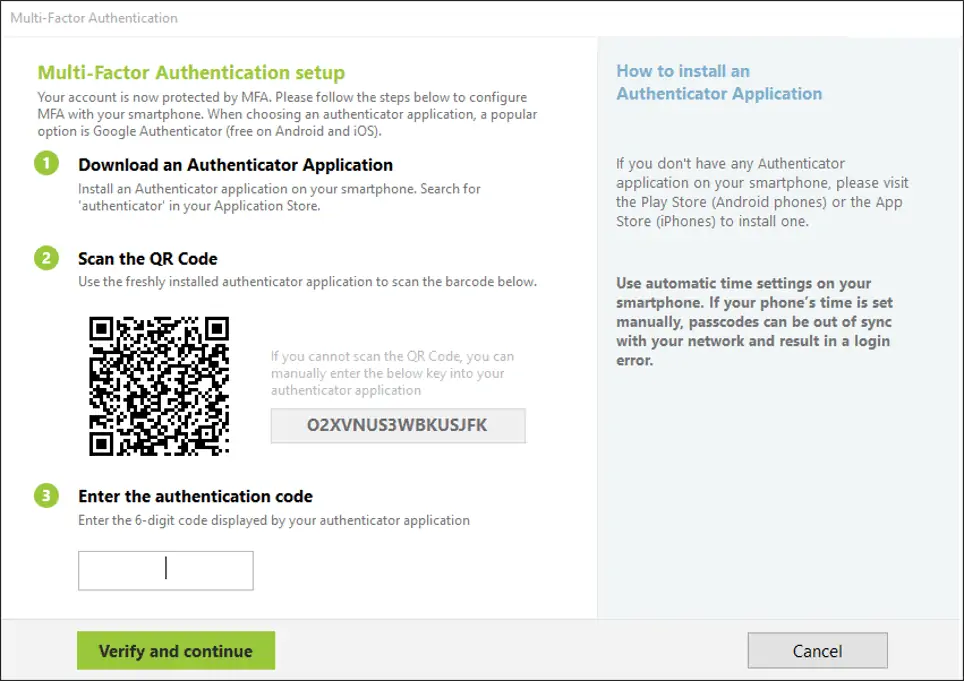

Quindi, apri l’applicazione dell’autenticatore sullo smartphone. In questo esempio, stiamo usando Google Authenticator:

Fare clic su “Inizia”, aggiungi un nuovo account, scegliere « Scansiona un codice a barre » , inquadrare il codice QR mostrato su monitor del client: Authenticator collegherà l’account UserLock allo smartphone.

Immettere il codice dell’autenticazione a più fattori nel passaggio 3 “Immettere il codice di autenticazione”(vedi immagine nella pagina pregedente), quindi selezionare “Verifica e continua”.

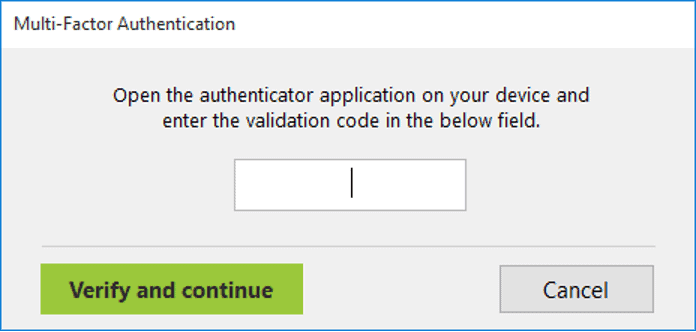

Ora che l’autenticazione a più fattori è configurata per questo account, l’utente vedrà la seguente finestra di dialogo solo quando è necessaria l’autenticazione a più fattori per accedere.

Conclusione

UserLock facilita e rende più sicuro il lavoro di amministrazione dell’accesso degli utenti AD. L’installazione e la distribuzione degli agenti non è difficile e dispone di ampie funzionalità di controllo e reporting delle sessioni. Un programma completo, efficace e che permette alla nostra infrastruttura di adempiere ai requisiti della GDPR.

Per una corretta installazione e per configurare correttamente gli accessi meglio affidarsi ad aziende come Nexsys, la quale potrà dare consigli su come implementare al meglio tale soluzione, su come modellarla alle esigenze della nostra attività, fornendo le conoscenze necessarie agli amministratori affinché possano adottare le strategie utili per proteggere al meglio la propria rete aziendale.