Il gigante della compagnia energetica europea Enel Group ha subito un attacco di ransomware rilevato il 7 giugno scorso e, analogamente a quanto accaduto ad Honda, lo strumento utilizzato per l’attacco è stato il Ransomware EKANS (Snake), specializzato per colpire i sistemi di controllo industriale (ICS), come Stuxnet e Ryuk, rispetto ai quali avrebbe però una struttura molto più semplice.

L’attacco contro Enel ha impattato la rete interna dell’azienda, che è andata in down, subendo un’interruzione. Tuttavia, una dichiarazione ufficiale dell’azienda rivela che i sistemi di cyber difesa aziendali hanno funzionato e l’infezione non si è diffusa.

Questa la nota inviata da Enel alla redazione di Bleeping Computer:

“Enel Group informa che domenica sera si è verificata un’interruzione sulla sua rete IT interna, a seguito del rilevamento, da parte del sistema antivirus, di un ransomware. Per precauzione, la Società ha temporaneamente isolato la propria rete aziendale al fine di effettuare tutti gli interventi volti ad eliminare qualsiasi rischio residuo. I collegamenti sono stati ripristinati in modo sicuro lunedì mattina presto. Enel informa che non si sono verificati problemi critici riguardanti i sistemi di controllo remoto delle sue risorse di distribuzione e delle centrali elettriche e che i dati dei clienti non sono stati esposti a terzi. Potrebbero essersi verificate temporanee interruzioni delle attività di assistenza clienti per un periodo di tempo limitato, causato dal blocco temporaneo della rete IT interna“.

Enel non ha rilasciato alcun commento relativo al nome del ransomware utilizzato nell’attacco. Resta ignoto anche il momento esatto in cui gli aggressori sono entrati in rete. È noto che spesso i cyber criminali insinuano “gli strumenti” canaglia nella rete e li lasciano silenti per giorni.

Giorni importantissimi per rilevare e bloccare l’infezione prima che si diffonda. Che è quanto fatto da Enel Group, dimostrando la fattibilità del fermare gli attacchi prima che si scatenino. Nel frattempo, Honda, vittima dello stesso ransomware e attaccata nelle stesse ore, ha confermato che almeno per quanto riguarda gli Stati Uniti non ha trovato alcuna prova di furto di informazioni personali.

“Dalle nostre prime analisi, risulta che Ekans si diffonde come allegato via mail, con un testo che spinge gli utenti, con l’inganno, ad aprirlo”, spiega Marco Ramili, di Yoroi. “Le pronte difese messe in atto dalle vittime hanno sicuramente limitato l’attacco, ma questa vicenda ci insegna che è necessario investire sia in formazione dei dipendenti per prevenire questi attacchi ransomware basati su phishing mail sia in strumenti di protezione più evoluti per la posta elettronica”, aggiunge.

Come si è svolto l’attacco?

SNAKE è un ransomware specializzato in attacchi mirati: una volta distribuito contro un target bersaglio esegue una serie di controlli sui domini interni e sugli indirizzi IP, per verificare di trovarsi in esecuzione effettivamente nella rete corretta. Se questa verifica fallisce, il ransomware non avvia alcuna routine di criptazione.

Questo ransomware è in grado di replicarsi a grande velocità su tutta la rete della vittima, in tutte le sue sedi mondiali, alla stregua di una pandemia: come hanno fatto i famigerati NotPetya e Wannacry causando miliardi di dollari di danni tra il 2017 e il 2018.

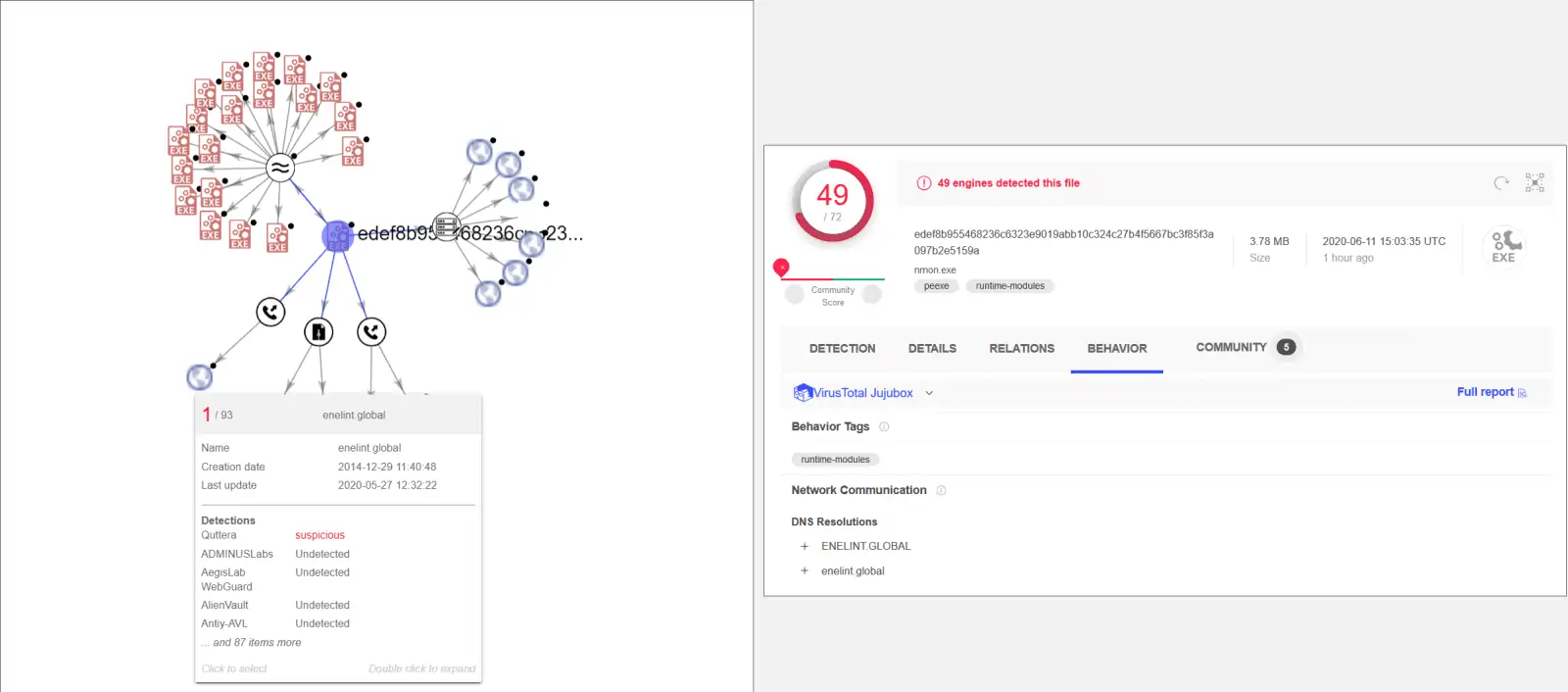

Enel non ha parlato apertamente, in alcuna comunicazione ufficiale, del ransomware SNAKE, ma un ricercatore di sicurezza indipendente Milkream ha individuato un campione di SNAKE inviato a VirusTotal in data 7 Giugno e che esegue le verifiche sul dominio “enelint.global“, dominio posseduto da Enel e che reindirizzava, quando era attivo, alla pagina internazionale dell’azienda.

Non sono disponibili dettagli su come gli attaccanti siano riusciti ad accedere alla rete: il sospetto dei ricercatori di sicurezza è che un possibile punto di accesso sia stata una connessione di desktop remoto (RDP) esposta. Enel non ha fatto alcun riferimento al punto di accesso, ma alcuni ricercatori hanno scoperto che sia Honda che Enel avevano connessioni RDP esposte pubblicamente in Internet.

Il sospetto si fa concreto quando è stato verificato da parte degli stessi ricercatori che le connessioni esposte riferivano a macchine su enelint.global e mds.honda.com (quest’ultimo dominio è stato sottoposto a verifica da parte di SNAKE durante l’attacco alla Honda).

Ciò è plausibile sia per Enel che per Honda, dal momento che il ricercatore di sicurezza Germán Fernández di CronUp ha scoperto che le due società avevano connessioni RDP esposte a Internet.

E ci sono state conseguenze?

Come detto, sia Enel che Honda hanno dichiarato pubblicamente che l’attacco ransomware è fallito: tuttavia non si hanno informazioni su quando gli attaccanti sono entrati nella rete e se, nel frattempo, abbiano avuto il tempo di procedere al furto di dati.

Una delle conseguenze più importanti è che l’attacco a Enel dimostra che i ransomware, anche quando programmati per attacchi mirati, possono essere individuati e bloccati prima che possano produrre danni effettivi.

È la realizzazione pratica del concetto di Proattività: saper prevenire, intervenire per tempo per prevenire gli attacchi, senza al contrario reagire solo a danno già subito.

In questo caso, se i sistemi di difesa di Enel non avessero impedito l’infezione, avremmo avuto in blackout di proporzioni difficilmente quantificabili, come già successo in Ucraina quasi tre anni fa in attacchi simili.

Il ransomware SNAKE in breve

È un malware piuttosto nuovo nel panorama dei ransomware ed è specializzato, come ormai è di moda tra i ransomware, negli attacchi mirati. In maniera molto simile ad altri malware, Stuxnet e Ryuk in primis, è progettato per colpire i sistemi di controllo industriale (ICS).

Come la gran parte dei ransomware di questo tipo, ha codice altamente offuscato per ridurre il rischio di individuazione, è solito eliminare le Shadow Volume Copies per impedirne l’utilizzo per ripristinare i sistemi e prevede l’arresto di numerosissimi processi collegati ai sistemi SCADA, alle virtual machine, ai sistemi di controllo industriale, ai tool di gestione da remoto, ai software di gestione delle reti ecc…

L’estensione di criptazione che utilizza è una stringa di 5 caratteri variabili.

La formazione alla base delle proprie difese

Come dichiarato da Marco Ramili di Yoroi, “la formazione può aiutare a diminuire la probabilità di riuscita di questi attacchi, ma la curiosità umana (nel cliccare un allegato attraente) a volte può prendere il sopravvento e proprio in quei momenti è necessaria la tecnologia. Non conosco i dettagli delle vittime né come esse abbiano incontrato questo attacco ma con altra probabilità i sistemi di protezione adottati non sono riusciti a riconoscere la minaccia e per questo hanno penetrato i sistemi esterni”.

La Sicurezza Informatica è il pilastro di qualsiasi sistema operativo e deve essere sempre messa al primo posto. I sistemi IT diventano ogni giorno più complessi e sono richieste performance sempre più elevate alle aziende. Nexsys si occupa di preservare la sicurezza di computer, reti e dati.