Gli attacchi DoS sono una tipologia di attacco infomatico largamente utilizzata negli ultimi anni per la sua semplicità di utilizzo. Inoltre si sono “evoluti” diventando Distribuited Denial of Service (DDoS) cambiando la numerosità di attacchi simultanei.

Le motivazioni dell’utilizzo di questo attacco possono essere le più varie e vanno dall’estorsione, con richieste di pagamento di un riscatto, al puro vandalismo informatico.

L’attacco DDoS viene usato anche per “distrarre” i reparti IT di aziende mentre è in corso un altro attacco informatico sui sistemi interni.

Di cosa si tratta

L’obiettivo di questi attacchi è quello di rendere inutilizzabile un servizio web, come ad esempio un e-commerce o una pagina di film in streaming. Per riuscirci sovraccaricano il sistema informatico in vari modi cosi che gli utenti non riescano più a collegarsi a quel determinato spazio web.

In particolare la fonte da cui deriva l’attacco non è rintracciabile e spesso è localizzata in posti differenti contemporaneamente. Questo motivo rende l’attacco DDoS uno dei preferiti dagli hacker di tutte le categorie.

Quindi un attacco del genere è esattamente uno sforzo per rendere uno o più sistemi di web server non disponibili. Può quindi essere utilizzato anche contro server di posta, server DNS o altri sistemi informatici.

Come abbiamo già detto spesso gli attacchi DDoS vengono attuati da più computer e questo perché, se venissero fatti da uno solo, un sistema protetto da Firewall riuscirebbe a bloccare l’attacco. In questo modo invece vengono coordinati pià sistemi per un attacco simultaneo.

Per capire meglio facciamo alcuni esempi pratici:

- Attacco su user singolo: un hacker potrebbe effettuare di continuo il login (errato) su una pagina web o una web application in modo che il sistema (se supporta il lock dopo un certo numero di tentativi errati) blocchera l’utente.

Questo tipo di attacco è spesso utilizzato per bloccare o estromettee l’amministratore di una pagina web o di un server. - Attacco su un database: un hacker può cercare, utilizzando tecniche di SQL injection, di modificare le tabelle e rendere il sistema instabile. Se però un database fosse mal configurato, basterebbe eseguire un gran numero di query per renderlo inaccessibile ed inutilizzabile. Da questo ne deriverebbe un grave danno

- Attacco su web app: un hacker potrebbe, attraverso tecniche di buffer overflow, inviare richieste particolari create proprio per mandare in crash il sistema e renderlo inutilizzabile. L’attacco potrebbe sembrare banale ma se fatto da un numero maggiore di malintenzionati rischia di essere veramente dannoso.

Evoluzione del DoS

Gli attacchi DDoS sono un DoS ma provenienti da più sorgenti distinte proprio per questo il nome Distribuited Denial of Service che si traduce come “negazione distribuita del servizio”.

Inoltre questo attacco si presenta in due varianti:

- Attacco volontario in cui i servizi DDoS sono acquistabili sul Dark Web per pochi dollari al giorno

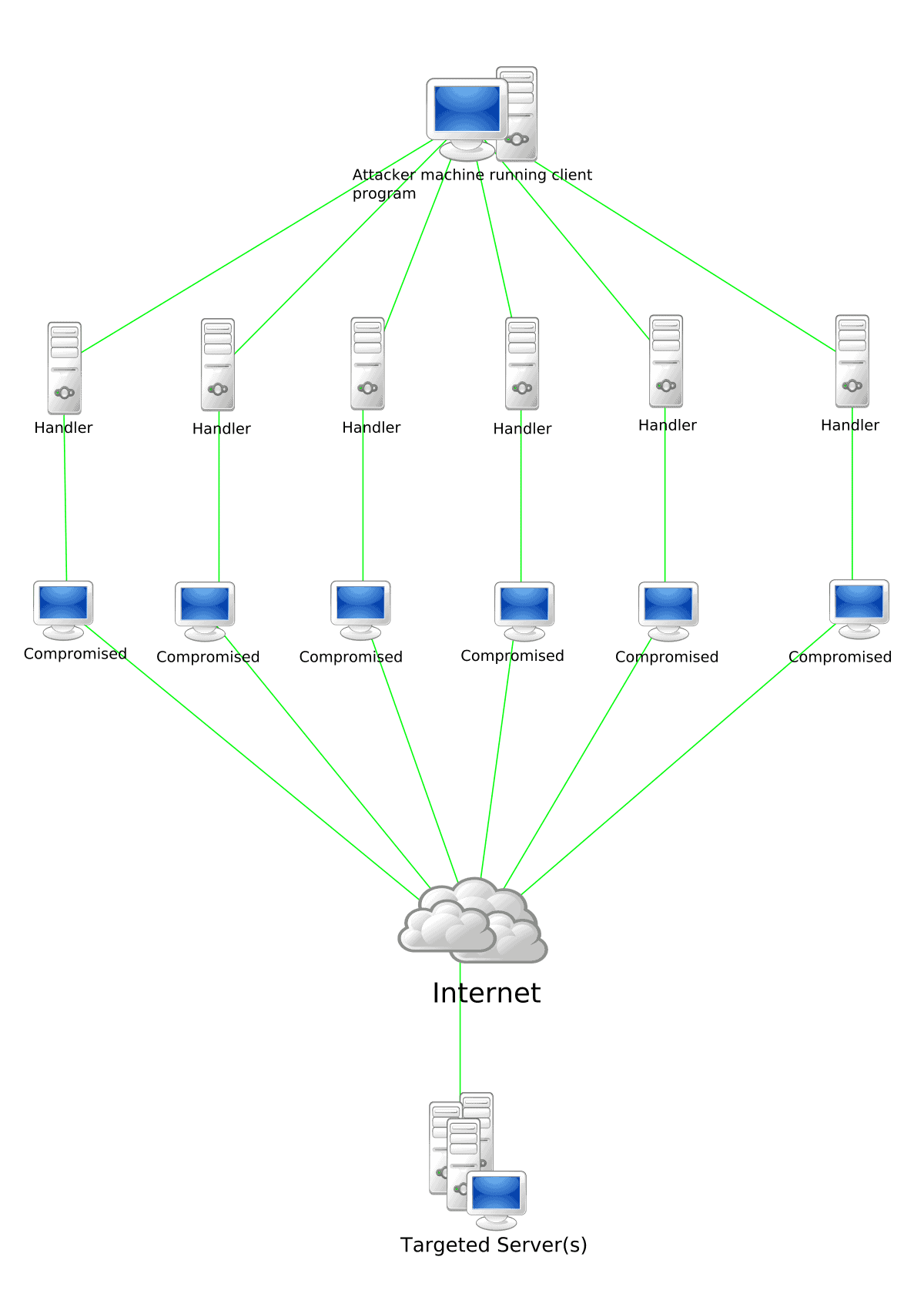

- Attacco involontario in cui l’attaccante o gli attaccanti prendono il controllo di server/clint legacy e creano una botnet ovvero una rete infettata da un virus in modo che l’hacker possa avere il controllo dei dispositivi collegati a quella rete.

Attacco DDoS tramite botnet

Come abbiamo detto poco fa una botnet è una rete di computer infettati da un malware ovvero un virus o un worm che dà accesso all’hacker a certe funzionalità dei computer connessi alla botnet e gli consente di utilizzarli per, ad esempio, inviare richieste di connessione al server di un sito web. Se la botnet è composta da molti computer infettati, l’attacco DDoS può facilmente arrivare a saturare la larghezza di banda anche dei siti web più grandi.

Inoltre il virus è progettato per rilevare automaticamente i contatti dell’utente e diffondersi tramite applicazioni di messaggistica o email.

Per fare un esempio di botnet basti pensare all’attacco che nel 2016 ha bloccato i siti di Netflix e Twitter. In questo attacco il malware si metteva alla ricerca di apparecchi IoT ovvero dispositivi elettronici connessi alla rete. Quando ne trovava uno provava ad accedere illegalmente utilizzando una combinazione di nome utente e password rilasciati di serie da quei dispositivi. Una volta ottenuto l’accesso, il dispositivo entrava a far parte della botnet.

Come difendersi da attacchi DoS e DDoS

Esistono alcuni accorgimenti che si possono compiere per proteggere i propri sistemi informatici che permettono l’utilizzo di strategie di risposta e di difesa efficaci anche nel medio e nel lungo termine. Vediamo alcune regole che un amministratore di sistema deve assolutamente conoscere per difendersi al meglio.

Non sentirsi immortali

Il primo punto di partenza è proprio la consapevolezza che avere una buona difesa contro i cyber criminali è sempre la soluzione migliore soprattutto se implementata da un programma anti DDoS ben testato.

Chi amministra la sicurezza informatica di una azienda deve essere consapevole che prima o dopo un attacco di questo tipo arriverà. Questa potrebbe essere l’occasione per mettere in pratica le buone norme contro gli attacchi DoS e DDoS.

Differenze fra attacchi DDoS

Gli attacchi DDoS stanno diventando sempre più sofisticati e anche più utilizzati quindi è probabile che prima o poi vi interfaccerete direttamente con uno di loro. Conoscere quali sono le tipologie di attacchi DDoS ci può aiutare a trovare il metodo migliore per contrastarli perciò vediamo le 3 macrocategorie:

- Attacchi volumetrici cioè che mirano a superare l’infrastruttura di rete consumando larghezza di banda o esaurendo le risorse disponibili rendendole irraggiungibili;

- Attacchi di saturazione dello stato nativo del TCP ovvero quegli attacchi che utilizzano questo metodo per abusare del TCP saturando non solo le risorse dei server e dei firewall ma anche il bilanciamento dei carichi di lavoro;

- Attacchi di livello applicativo cioè quelli con l’obiettivo di attaccare una singola applicazione.

Conoscere il nemico

Abbiamo già ricordato che gli attacchi DDoS svengono utilizzati da svariate tipologie di hacker per compiere i loro scopi.

Ad oggi chiunque può sferrare questo tipo di attacco dato che cercando online si trovano semplici guide o addirittura consulenza da hacker esperti per sapere come funziona. Sapere che quindi chiunque potrebbe sferrare un attacco DDoS è fondamentale per proteggere la propria azienda

Non sottostimare un endpoint

La cosa peggiore è che questi attacchi possono essere sferrati usando qualsiasi dispositivo: da una semplice console di gioco a un router oppure un modem. Basta che il device sia connesso a un sistema di rete, con un’impostazione predefinita e account e password predefiniti, per farli diventare un facile bersaglio del cybercriminale che può innestare il proprio attacco DDOS o installare una botnet. La maggior parte di questi dispositivi, infatti, sono Universal Plug and Play (UPnP) e per questo caratterizzati da protocolli che possono essere facilmente compromessi.

Conoscere anticipatamente quali sono i diversi attacchi da cui rete informatica di una azienda deve difendersi è fondamentale per rimanere sempre competitivi. Proprio per questo Nexsys propone corsi di formazione in Ethical Hacking che ti permetteranno di approfondire le tue conoscenze riguardo agli attacchi informatici e su come difendersi da essi. Insieme a docenti preparati ti accompagneremo in un percorso di formazione che ti renderà un esperto in materia in modo che potrai sia gestire in autonomia la sicurezza informatica della tua azienda e sia lavorare come Ethical Hacker, figura professionale che negli ultimi anni è sempre più richiesta.